En el primer capítulo de esta serie de artículos, introdujimos en qué consisten los ecosistemas IoT (Internet of Things) y la transformación digital, hablamos también sobre la aplicación del IoT en las Smart Cities y terminamos comentando las características y los dispositivos que forman una de las redes LPWAN más populares y utilizada en el mundo, LoRaWAN.

En esta segunda parte, vamos a profundizar en aspectos de configuración y conexión de dispositivos LoRaWAN. Hablamos sobre qué información contienen los mensajes LoRaWAN que se intercambian entren los dispositivos, comentaremos los tipos de nodos según su configuración, y explicaremos cómo se unen a la red para comenzar a enviar datos.

Comenzamos definiendo el concepto de trama como el conjunto de datos que envían y reciben los dispositivos LoRaWAN. Los paquetes están compuestos por la información útil de los sensores (temperatura, presión, etc.), y también, por los datos que son necesarios para dirigir la información desde un origen hasta un destino (direcciones, identificadores, etc.).

En la siguiente imagen se representa un esquema sencillo de una trama LoRaWAN en la que se observa como una parte de los datos están dedicadas a la presión, otra parte a la temperatura, otra al nivel y otra al caudal. Esto es lo que se conoce como payload o información útil.

A la hora de configurar los dispositivos, antes de ponerlos a funcionar, se les debe establecer un modo de conexión. Existen dos modos: el modo OTAA (Over-The-Air-Activation) donde los dispositivos realizan un procedimiento de unión a la red y negocian claves de seguridad, y el modo ABP (Activation By Personalization) donde los dispositivos omiten el procedimiento de unión con la red porque la sesión se establece previamente configurando las claves de forma manual. En este artículo nos vamos a centrar en los dispositivos con configuración OTAA.

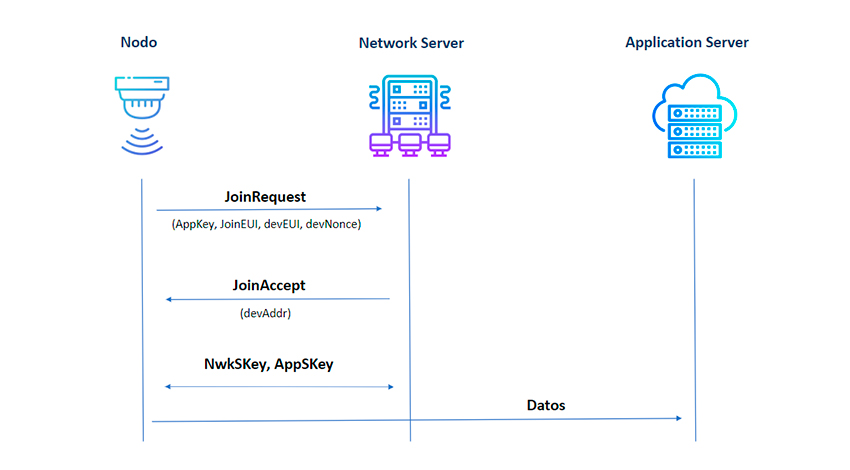

Los nodos OTAA tienen que intercambiar un par de mensajes con el Network Server para conectarse a la red. Los nodos transmiten, mediante un mensaje “JoinRequest”, su intención de conectarse a la red. El Network Server responderá con otro mensaje “JoinAccept”.

Durante el intercambio de estos mensajes, el nodo y el Network Server aprovechan para intercambiar una serie de claves únicas con la intención de establecer una comunicación fiable. Estas claves son conocidas como AppSKey y NwkSKey. En definitiva, hasta que no se establece la sesión los nodos no pueden trasmitir la información de sus sensores.

Dichas claves son generadas a partir de uno de los identificadores principales que viaja dentro de las tramas, llamado APPKey. Como el cifrado radica en este identificador, el mayor riesgo al que se enfrentan este tipo de redes y dispositivos es que estas APPKeys sean conocidas o hayan sido expuestas, y puedan ser utilizadas para recuperar los datos que han sido cifrados.

En el próximo capítulo de este artículo nos adentraremos en los riesgos que implican el uso de estas claves. Hablaremos de un caso de ataque concreto en el cual se introducen nodos en la red suplantando nodos legítimos y reflexionaremos acerca de las consecuencias que pueden provocar estas amenazas en los entornos Smart.